Add to Cart

as redes 5G trazem a segurança da rede e o risco NetTAP do escape dos dados acelera a resposta da ameaça

Que rede 5G traz nos, a oportunidade e desafia igualmente o risco para a segurança da rede?

Com suas vantagens do tempo real, o apoio simultâneo de alta velocidade e do multi-dispositivo, 5G transformou-se uma infraestrutura chave nova para o Internet de tudo. O Internet industrial, o Internet dos veículos, a grade esperta, Smart City, e as redes militares tornar-se-ão toda nas redes 5G.

Ao mesmo tempo, sob a onda de 5G, a segurança da rede enfrenta oportunidades e desafios, e igualmente transformou-se um problema difícil.

5G, um termo tecnologico novo, é todo demasiado familiar hoje. Com as três características da grande faixa larga (eMBB), confiança alta e baixa latência (uRLLC) e grande conexão em grande escala (mMTC), construiu sucessivamente três encenações da aplicação:

EMBB: As taxas da transferência do por segundo 10GB permitem serviços de faixa larga móveis do alto-tráfego tais como 3D e vídeo da ultra-alto-definição.

URLLC: O atraso teórico de 5G é 1ms, assim que os negócios tais como condução 2nãa pilotado e a automatização industrial não pararão em filmes;

MMTC: O valor teórico do número de Internet de terminais das coisas em uma única pilha de uma comunicação 5G alcançou milhões.

De acordo com IDC, em 2025, o número de dispositivos de IoT no mundo inteiro alcançará 41,6 bilhões. O Internet industrial, o Internet dos veículos, a grade esperta, Smart City, e as redes militares tornar-se-ão toda nas redes 5G. Pode-se dizer que da interconexão dos povos, à interconexão das coisas, à combinação de coisas, a tecnologia 5G construirá eventualmente um mundo da inteligência para nós.

Desafios na onda 5G: a segurança da rede, tráfego precisa de ser controlada, monitorado e analisado.

Mas quando nós apreciarmos a grande potência trazida por 5G, há igualmente uns riscos para a segurança inauditos no extremo oposto:

Quando 5G combina as características da “baixa latência + confiança alta” com as indústrias verticais importantes tais como o Internet dos veículos, da telemedicina, da automatização industrial, e da grade esperta, os alvos e os interesses de ataques do cyber expandirão mais.

Quando 5G apoia “o negócio conectado grande” e coloca mais infraestrutura crítica e arquitetura importante da aplicação sobre ele, estes alvos valiosos podem atrair hacker maiores de um força-estado do ataque.

Quando 5G quebra o limite da rede e integra mais o mundo em linha com o mundo físico, os ataques no mundo virtual transformar-se-ão dano físico, e o impacto de ataques do cyber subirá exponencialmente.

Apenas alguns dias há, Li Huidi, vice-presidente de China Mobile, indicou em um discurso no fórum 2019 da cimeira da indústria de segurança do Cyber de China que sem segurança 5G, lá não seria nenhuma segurança industrial. Em particular, 5G será amplamente utilizado nas indústrias chaves tais como a energia elétrica, o transporte, e a fabricação industrial. Uma vez que a rede é atacada ou invadida, ameaçará seriamente a estabilidade econômica e social de um país e a produção e a vida dos povos.

Para lidar com os desafios da segurança 5G, pense - os tanques acreditam que os dados grandes da segurança, a inteligência de ameaça, a base de conhecimento, os peritos da segurança e outros recursos devem ser integrados. Pense holisticamente, não localmente; Use a defesa ativa em vez da defesa estática; Às capacidades de defesa “visíveis, defensáveis” da segurança da rede de responder ativamente.

Além disso, como a prosperidade da era 5G precisa esforços de governo, de operadores e de todas as classes sociais, sob minha ecologia da segurança 5G igualmente precise a indústria, empresas de segurança da rede e os departamentos governamentais trabalham junto, trabalham junto para aprofundar-se sob a era 5G do ataque e a defesa da investigação sobre segurança da rede e para responder a, somente então pode nós verdadeiramente proteger indivíduos, indústria e mesmo a segurança nacional.

Que é o corretor de encaixe projetado modular do pacote da rede da matriz a fazer nas redes 5G?

Com a aceleração da construção de faixa larga do portador e do desenvolvimento rápido das redes 3G, 4G, e 5G, e com a popularidade e o desenvolvimento de tecnologias informáticas grandes dos dados e da nuvem, o tráfego de dados está crescendo, e as exigências da largura de banda para redes de espinha dorsal e redes do núcleo estão aumentando. Desde 2013, os operadores principais começaram a promover gradualmente a rede de espinha dorsal. O meio da relação da transmissão da rede de espinha dorsal do núcleo começa ser expandido das relações 10GPOS e 40GPOS às relações dos ethernet 100G. Conduzirá inevitavelmente à atualização contínua da tecnologia grande do levantamento de dados e da análise. Face ao ambiente da relação 100GE com capacidade alta da largura de banda, como cumprir eficazmente as exigências da vária segurança nacional, a monitoração de segurança da rede, levantamento de dados e análise inteligentes do encanamento DPI do operador transformar-se-á um hot spot no campo de por aquisição de dados e da análise.

Uma comunicação de Chengdu Shuwei está seguindo o sentido do desenvolvimento do Internet e desenvolve o sistema da visibilidade da aquisição do tráfego de MATRIX-TCA-CG (captação do tráfego), e dedicado à coleção do tráfego e às exigências de aplicação visuais da análise as relações em posição 1GE, 10GE, 10G/40G, em 40GE e em 100GE. O MATRIX-TCA-CG integra funções de saída da livre-direção tais como a coleção/aquisição, a agregação, a filtração, a transmissão/distribuição, e a carga do fluxo de rede que equilibra e fornece uma solução eficiente para a análise de fluxo.

O Matriz-TCA-CG é um dispositivo de controle do visualização dos dados da rede para o alto densidade e o grande fluxo de 10G/40G/100G.

O Matriz-TCA-CG é projetado especialmente para o levantamento de dados de 10GE 40GE e as relações 100GE distribuíram intensivamente na exportação móvel do Internet dos operadores, na exportação de IDC, na rede provincial e na espinha dorsal.

Baseado na arquitetura padrão do ATCA, MATRIX-TCA-CG tem a confiança alta do portador-nível e a expansibilidade forte que pode lisamente configurar a placa funcional CARDA para lidar com as encenações portuárias da procura de vários especificações e tamanhos.

Distribuição dos dados e sistema de distribuição militares

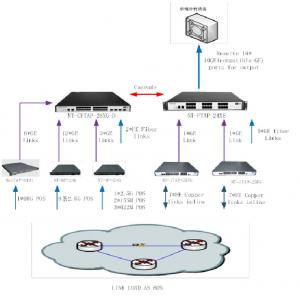

No elemento A, um total de um NT-FTAP-24XE, um NT-CFTAP-28XG-D, dois NT-iTAP-25FG, dois NT-8P-24G, e um dispositivo NetTAP-S191 foram distribuídos aos usuários. No ambiente de rede, dois NT-8P-24G e um NetTAP-S191 são usados como dispositivos do acesso da relação da posição para recolher todas as relações da posição. Então, o protocolo é convertido aos dados dos ethernet e agregado finalmente ao dispositivo de NT-FTAP-24XE. NT-FTAP-24XE uniformemente distribui e regula todo o tráfego, e reservas 14 (General Electric compatível) portos 10GE como relações da saída para usuários.

No elemento B, um total de um NT-CFTAP-28XG-D e dois dispositivos de NT-8P-24G são distribuídos no ambiente de rede do usuário, e dois dispositivos de NT-8 P-24G são usados como dispositivos do acesso da relação da posição. A relação da posição, a seguir converte o protocolo em dados dos ethernet, e finalmente o agregado ao equipamento de NT-CFTAP-28XG-D, equipamento de NT-CFTAP-28XG-D uniformemente distribui e regula todo o tráfego, deixando 19 GE e (compatíveis com GE) o porto 4 10GE como a relação da saída.

pedido da captação, da agregação e da distribuição da visibilidade 10G/40G/100G da rede da Grande-capacidade para 3G, 4G, segurança das redes 5G

O sistema de capacidade elevada, de alta capacidade da visibilidade da aquisição do tráfego de MATRIX-TCA-CG pode ser distribuído para executar a aquisição em grande escala da sinalização ou dos dados de usuário em toda a relação da rede do 3G/4G/5G do operador. Então, com o sistema, o tamanho do tráfego de dados, a estrutura, o relacionamento, etc. são ordenados e analisados. Depois que o sinal de dados invisível é convertido em uma entidade visível, o usuário pode copiar, agregar, e offload os dados exigidos do alvo à coleção de sinalização no final do processo de acordo com a informação de feedback do sistema. Sistema da descodificação para processamento avançado.

Corretor Specification do pacote da rede e tipo do módulo

| Tipo componente | Modelo do produto | Parâmetro básico | Observações |

| Chassi | NTCA-CHS-7U7S-DC | Altura: 7U, 7 entalhes, chassi do ATCA, placa traseira da estrela dobro 100G, entrada de alta tensão da C.C. 3 (240VDC~280VDC), poder 3* 2+1 3000W redundante modular | Deve escolher um |

| NTCA-CHS-7U7S-AC | Altura: 7U, 7 entalhes, chassi do ATCA, placa traseira da estrela dobro 100G, entrada de alta tensão da C.A. 3 (240VDC~280VDC), poder 3* 2+1 3000W redundante modular | ||

| Cartão do serviço | NT-TCA-SCG10 | cartão da troca 100G, relação 10*QSFP28 | Escolha de acordo com necessidades reais do negócio |

| NT-TCA-CG10 | cartão do serviço 100G, relação 10*QSFP28 | ||

| NT-TCA-XG24 | cartão do serviço 10G, relação 24*SFP+ | ||

| NT-TCA-RTM-CG10 | cartão de 100G RTM, relação 10*QSFP28 | ||

| NT-TCA-RTM-EXG24 | cartão de 10G RTM, relação 24*SFP+ | ||

| Sistema de software encaixado visibilidade do TCA | NT-TCA-SOFT-PKG | deva |

Especificação da máquina

| Artigos | Especificações |

| Tamanho do chassi | NTCA-CHS-7U7S-DC: 310.45mm (H) × 482.6mm (W)× 443.6mm (D) |

| NTCA-CHS-7U7S-AC: 310.45mm (H) × 482.6mm (W)× 443.6mm (D) | |

| NTCA-CHS-16U14S-DC: 708,35 milímetros (H) × 482.6mm (W)× 502.15mm (D) | |

| NTCA-CHS-16U14S-AC: 708,35 milímetros (H) × 482.6mm (W)× 502.15mm (D) | |

| Chassi e poder do adaptador | Fonte de alimentação |

| NTCA-CHS-7U7S-DC: C.C. de alta tensão (240VDC~280VDC) | |

| NTCA-CHS-7U7S-AC: C.A. 220V | |

| NTCA-CHS-16U14S-DC: C.C. de alta tensão (240VDC~280VDC) | |

| NTCA-CHS-16U14S-AC: C.A. 220V | |

| Poder: | |

| NTCA-CHS-7U7S-DC: Consumo de potência máximo da configuração completa < 3000W=""> | |

| NTCA-CHS-7U7S-AC: Consumo de potência máximo da configuração completa < 3000W=""> | |

| NTCA-CHS-16U14S-DC: Consumo de potência máximo da configuração completa < 5000W=""> | |

| NTCA-CHS-16U14S-AC: Consumo de potência máximo da configuração completa < 5000W=""> | |

| Exigência do ambiente | Temperatura de trabalho: 0℃~50℃ |

| Temperatura de armazenamento: - 20℃~80℃ | |

| Umidade de trabalho: 5%~95%, Não-condensação | |

| Certificação padrão | Advanced®specification PICMG® 3,0 R2.0 |

| RoHs, projetado para o CE, FCC, NEBS nivela 3 |